主页 > 大陆如何下载imtoken > 比特币变更机制

比特币变更机制

2021-05-06 在谈到比特币的安全性时,很多人总是想知道“如果比特币被黑了怎么办?”。其他人会用计算机的发展来质疑,一旦出现非常强大的计算机,甚至是“量子计算机”,比特币会一下子被摧毁,变得一文不值。对于这种疑惑,比特币圈内的朋友普遍嗤之以鼻,甚至嘲笑外行“不懂计算机和密码学”。

事实上,就像人类探索自然规律的过程一样,面对浩瀚的宇宙,我们知之甚少。更重要的是,**比特币私钥加密涉及密码算法和量子计算机技术,是数学和物理前沿的难题。在这种问题上,现代人不了解量子计算机,就像古人不了解电灯一样。所以比特币密码会不会被“砸”其实是一个严肃的问题。

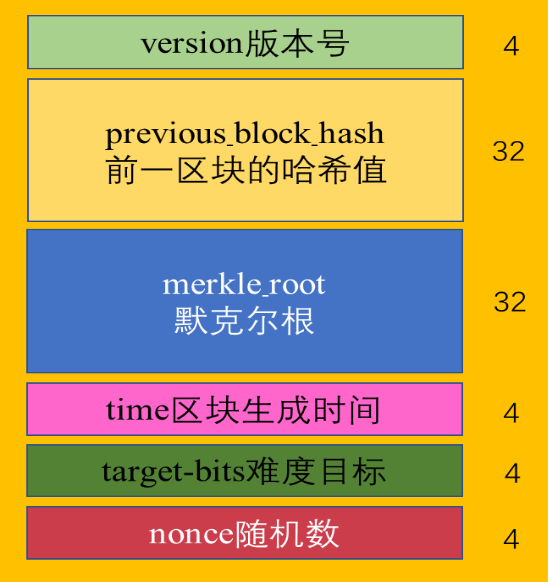

比特币系统的安全性实际上是一个复杂而专业的问题。这里需要分几个部分来讨论。比特币系统的安全机制主要分为私钥-公钥密码组合、SHA256摘要运算、区块链区块链POW机制等,形成了不同原理、相互支持、相互制约的多层次安全体系。余额。.

一、 私钥 ECC 密码系统被黑客入侵的风险

比特币的公私钥系统不同于我们看到的比特币地址,而是存储在用户钱包中的密码。

在比特币交易过程中,用户使用钱包中的“私钥”在区块链上完成电子签名,区块链确认后交易生效。

“公钥”是通过私钥“不可逆”的数学变化得到的,然后用公钥进行两次“不可逆”的摘要运算得到“比特币地址”。

三者的推导关系:私钥>>公钥>>比特币地址。这个过程是不可逆的。如果你有私钥,你就拥有了一切比特币的运行机制分析,所以私钥必须保密。一旦私钥被盗,比特币就会被盗。

因此,很多人认为从比特币地址中推导出私钥是不可能的。只要保持私钥安全,例如离线存储或加密存储都可以高枕无忧。

事实上,如果仔细分析,外行人说“比特币的私钥被盗”也不是完全不可能的。问题在于从私钥导出公钥的“不可逆”过程。从比特币的私钥推导出公钥需要用到椭圆曲线密码算法ECC,这是一种广泛使用的安全技术。该技术基于以下数学基础之一:

通过私钥P得到公钥Q的数学运算过程很容易得到,而从Q推导出P的过程还没有人类数学能够解决。

因此,只要 P 是保密的,Q 就可以作为公钥公开,P 可以用来对 Q 签名证明身份。

但是,并没有严格的数学证明可以证明 P 不能从 Q 中得到。换句话说,可能只是人类目前的数学水平还不够。(这个问题比较专业,详见:)椭圆曲线密码学

这个数学问题的描述是“困难的”,而不是“不可能的”。因此,这种加密的逻辑类似于 RSA 密码算法使用的大数分解。虽然没有很好的方法来考虑人类因素,但这并不意味着永远没有好方法。这种方法甚至不必是数学方法,也可以是物理方法。比如,一旦量子计算机的基础研究有了重大突破,就有办法从Q中找到P,然后比特币私钥系统就可以解决了。

因此,私钥通过椭圆曲线密码算法进行的操作并不是“不可逆”,而只能说是“当前不可逆”。一旦基础理论有了重大突破,就有可能通过数学或物理手段完成逆运算或蛮力。

因此,中本聪对比特币地址采取了更为谨慎的做法,没有直接使用公钥或公钥的可逆变形作为比特币地址。虽然公钥可以作为比特币地址,但中本聪认为还是不安全,所以他甚至连续对公钥进行了两次 SHA256 摘要运算,然后将得到的结果转换成比特币地址。

二、 SHA256 摘要算法的安全性

我在另一篇文章中解释过,比特币私钥的安全性是由普遍规律维护的,用尽太阳的能量是无法遍历私钥的。这是否与我上面说的ECC算法的隐患相矛盾?

其实我在文章里说的是,既然像SHA256这样的摘要算法不能做逆运算,那么第256次的私钥就必须穷举。而这个数字极其庞大,比我们可见的宇宙还要大几个数量级,所以从暴力耗尽的角度来看,比特币的密码比宇宙还要安全。

但是有可能在数学上找到像 SHA256 这样的摘要算法的逆吗?正如我上面所说,某个数学问题可能暂时无法解决比特币的运行机制分析,但这并不意味着它永远无法解决。这从摘要算法的基础开始。

摘要操作不是加密操作

摘要算法与 RSA、ECC 甚至 AES 等密码算法有着根本的不同。严格来说,散列(HASH)算法并不是一种“加密算法”。之所以称为摘要算法,是因为 HASH 算法从任意长度的输入信息中提取给定长度的输出。输出内容相当于输入内容的摘要。

因此,实际上对于输入长度大于输出的摘要操作,摘要过程会丢弃大部分信息。从逻辑上讲,从摘要值中推导出原始值是完全不可能的。因为对于一个摘要值,可以有无数个原始值,如何判断是哪一个呢?

假设我现在取一个数字的第一个和最后一个数字并做一个总结”

前后取一篇摘要 (1234567890)=10

在 (1xxxxxxxxx0)=10 之前和之后取一个摘要

此时“1234567890”无法通过“10”恢复,因为中间的内容丢失了。有人说只能穷尽中间的8个数字,从00000000到99999999,但是如果摘要输入不限制长度,那就是:

在每个 (123...n...90)=10 之前和之后取一个汇总 如果不知道 n 的位数,或者 n 的位数极大,则汇总完全取之不尽,而且更不可能用“10”用数学手段来反转输入值,在比特币私钥系统中,私钥的长度是256位,也就是说如果不能反转,全部256-位号必须遍历,所以是不可行的。

哈希碰撞不是**

上面这个从头到尾总结的例子虽然解决了不可逆推理的问题,但并没有解决“结果相同”的问题。任何两个以 10 开头和结尾的数字都会产生相同的摘要值。这样,无法确定“10”对应于哪个指定输入值。这个问题是哈希冲突。

理论上,如果一个固定长度的哈希输出对应于无限个无限长度的输入,那么也必须有无限个可能的输入。但是,如果输出值 Y 是一个很大的数,随机值不太可能刚好满足 HASH(X)=Y,所以确定持有 Y 的人一定持有 X。

假设HASH(X)=Y;而Y是一个256位的整数,此时由于Y无法推断出X,所以我们认为随机选择了一个256位的整数Y,只是使得Y=HASH(X)的概率极低。实验中的小概率事件通常被认为是不可能的事件,因此我们认为持有 Y 的人持有 X。

因此,可以通过该属性完成网站密码等身份认证应用。在典型的网站密码验证应用中,网站存储的是用户密码特定变换的哈希值,如P=HASH(用户名用户密码)

并向客户端发送一个随机数 R,要求用户将 P*R 的结果发送回服务器。服务器在本地进行P*R操作,比如PR(客户端)=PR(服务器),允许客户端登录网站。

目前所谓的碰撞MD5等解决方案就是通过某种算法快速找到Y对应的另一个解决方案。

假设哈希函数为HASH,HASH(X)=Y,可能有HASH(X1)=HASH(X2)=Y

但是,由于对于一个给定的哈希值 Y,有无数个 X 可以满足要求,获得一个满足要求的 X 并不意味着获得了原本用于操作的 X1 或 X2。因此,哈希碰撞只能用来欺骗网站的登录需求(即通过碰撞获取所需的P值),而不能真正得到用户的密码。

假设 SHA256(公钥)=Y,则与 SHA256 碰撞。如果X的位数不限,SHA256(X)=Y满足要求,但不保证X就是公钥。由于 X 有无数个解,X 恰好等于公钥的概率可能低于你在宏观状态下以量子态隧道穿墙的概率......

因此,在比特币的应用中,理论上不可能从比特币地址推导出公钥,更不用说推导出私钥了。但是,穷举256位的私钥会消耗大量的能量,这在物理上是不可行的。因此,从公钥到地址的步骤是绝对安全的。

顺便说一句,挖矿也是哈希冲突,只是在给定位数内寻找与摘要值匹配的解决方案。因此,有时该块会被拒绝,因为其他人在您之前找到了另一个非唯一的解决方案。

三、 危险的公钥和更改机制

从上面可以看出,ECC椭圆曲线加密算法的“不可逆性”是基于“没有找到数学解”,而不是“数学证明无解”。SHA256类型的哈希运算是基于摘要的,摘要丢失信息,无法直接推断。但是量子计算机能彻底解决这个问题吗?

危险的公钥

我们还不知道量子计算机实际上是如何工作的,人类对物质的微观结构知之甚少。我们所知道的宏观宇宙规律与微观层面的物质量子态规律是不相容的。目前,理论上认为量子计算机可以同时完成大量计算。这种“同时”不是电子计算机的线性同时,而是基于微观粒子量子态多态性的真正“同时”。

尽管量子计算机在理论上和实践上还存在许多障碍,但不排除有一天人类能够建造出一台可以同时执行极其大量操作的量子计算机。或者是数学技术研究领域的重大突破,解决了ECC的数学问题。此时ECC算法将被突破,掌握公钥即可获得私钥,从而释放比特币。

在比特币中,由于公钥是在交易过程中签名的,一旦你用一个地址进行交易,公钥就会出现在互联网上。这给了别有用心的人记录的可能性,并且有人可能会记录所有使用过的公钥以备将来**。因此,这给比特币带来了巨大的安全风险。

变更机制

虽然目前比特币面临的主要问题是 51% 攻击和政府禁令等社会学问题,但比特币的作者已经提前准备好比特币成功后将面临的技术难题——这就是变革机制。

官方钱包默认开启比特币找零机制。这个机制很简单,就是如果一个地址中的金额一次没有用完,剩余的金额就会转移到一个新的地址。而这个新地址的私钥也存储在钱包文件中。因此在官方钱包中是看不到具体私钥的,钱包文件中会存储大量更新后的私钥。

很多人说,变更机制就是创建大量的交易记录,保护隐私,防止他人通过区块链追踪交易记录。有人认为找零机制导致的频繁换地址对交易非常不利,以至于大部分线上钱包和客户端钱包都关闭了找零模式,即指定找零地址为发送地址,这样余额可以退回到原来的。地址。

然而,很多人没想到,变更机制居然规避了公钥泄露的风险。

变更机制确保有余额的比特币地址是一次性的。一旦私钥被使用过一次,公钥就有被暴露的风险,这反过来又可能面临可能的数学和物理攻击的风险。并且更改机制确保将剩余的钱发送到从未在网上看到过的新地址。然而,这个地址只出现在互联网上。地址是由公钥通过 SHA256 两次计算出来的,用这个宇宙的全部能量可能无法将其反转。

因此,变更机制虽然烦人,但不需要废除。只要更改地址通常设置为原始地址。一旦人类在数学和物理方面取得重大突破,请拨动开关将零钱地址设置为随机的新地址。可以说,这是中本聪送给未来的礼物。

四、来自星星的中本聪?

如果暂时不考虑 POW 机制带来的政治伦理风险和社会学风险,整个比特币安全体系是基于 ECC 数字签名、SHA256 摘要运算和概率论原理。

摘要运算是这个系统的核心,它还负责保护ECC运算的结果——公钥,保证挖矿不能反转结果,只能枚举给定位数的值。同时,比特币还设计了动态平衡的难度系统,可以充分发挥概率原理,使获得合格随机数的概率接近算力分布。同时,比特币使用收敛的比例级数来控制流通。如果说“数学是宇宙的语言”,比特币就是第一个用这种语言写成的货币作品。

散列过程的物理性质

“宇宙的熵在增加,有序的程度在降低,就像天平鹏的无边黑色羽翼,压在一切存在的东西上。但低熵体不同,低熵体的熵—— "

而中本聪选择了摘要算法作为整个系统的核心,这显然是经过深思熟虑的结果。这是因为摘要算法的属性基于宇宙中最强大的定律——热力学第二定律。

抽象算法的本质是利用计算机做工作,丢弃输入中的部分或大部分信息。这种行为类似于你在石头上工作,打碎杯子。即使杯子的所有材料都被保存下来,将它重铸回原来的状态,所消耗的能量也远比你打破杯子所消耗的能量要多。长数据的 HASH 计算甚至相当于将杯子完全分解成原子并从中取出几个原子。不可能制造出杯子,因为它是基于这些原子的。

数据的丢失本质上是有序度的降低,所以哈希运算本质上是一个熵过程。计算机消耗的能量会破坏部分无法恢复的数据,因为这种能量会流失到环境中。整个比特币挖矿过程是一个负熵过程,通过详尽的哈希值构建一个有序的区块链,代价是把矿工嗡嗡作响的风扇的电能转化为热量。

分类:

技术要点:

相关文章: